![]()

Was ist NAC eigentlich? Was sind die Vor- & Nachteile einer NAC-Lösung und wie funktioniert das Ganze?

Fremde Geräte und Anwender im unternehmensinternen Netzwerk sind eines der Schreckgespenster für Sicherheitsverantwortliche. Je größer das Unternehmen, desto schwieriger wird aber die Kontrolle. Eine NAC-Lösung überwacht und analysiert sämtliche interne Zugriffe auf das Unternehmensnetz und garantiert auf diese Weise höchste Sicherheit für schützenswerte Daten und Informationen.

![]()

Roswitha Poxhofer | LAN und WLAN Expertin

Roswitha Poxhofer ist seit 2004 als Senior System Engineer Teil des Antares Blue Teams. Zu den Kernbereichen Ihrer Tätigkeiten zählen Network Access Control, Network & System Monitoring oder auch Wireless LAN. Als Expertin im Bereich Network Access Control klärt sie sämtliche Fragen Rund um das Thema NAC.

Was versteht man eigentlich unter NAC und wofür braucht man das?

RP: "Das Ziel von Network Access Control oder „NAC“ ist es, interne Zugriffe zu kontrollieren, Geräte eindeutig zu identifizieren und Sicherheitsrichtlinien des jeweiligen Unternehmens automatisiert umzusetzen. Da die Anforderungen an die IT ständig komplexer werden und Schwachstellen schnell zu Datenverlust oder Produktionsausfällen führen können, wird es immer wichtiger, eine vollständige Übersicht und Kontrolle darüber zu bekommen, welche Geräte sich im eigenen Netzwerk befinden und wo diese angeschlossen sind. Mit NAC ist es möglich, Geräte zu prüfen und unbekannte oder nicht konforme Endgeräte automatisiert vom internen Netz zu trennen. Dadurch können Angriffe und Störungen schnell erkannt und verhindert werden."

Was sind die Vorteile von NAC & wie profitieren unsere Kunden/Administratoren von NAC?

RP: "Grundsätzlich verfolgen wir immer das Ziel der größtmöglichen Sicherheit für unsere Kunden. Das ist auch bei NAC der Fall: Bekannte und unbekannte Geräte werden schnell und eindeutig identifiziert – noch bevor sie Zugang zum Netzwerk erhalten und eventuellen Schaden anrichten können. Dabei können mehrere Standorte einfach eingebunden und dann zentral verwaltet werden. Ob richtlinienbasierte Netzzugriffe, detailliertes Geräte-Profiling, dynamisches VLAN-Management oder Compliance-Prüfung der Endgeräte: Die Administratoren haben es mit unserer Lösung im Alltag leichter und die Unternehmen sind sicherer – sogar nach ISO27001 und DIN EN800001-1 sowie PCI/DSS und Zertifizierung auf Basis des IT-Grundschutzes."

Wie setzt man so ein NAC-Projekt um, wie lange dauert es im Durchschnitt und welchen Herausforderungen standest du bisher gegenüber?

RP: "Die Implementierung ist sehr flexibel, da wir störungsfrei in die bestehende Infrastruktur eingreifen können. Das liegt vor allem daran, dass kein Client auf den Devices installiert werden muss. Im ersten Schritt werden alle Netzwerkkomponenten mittels SNMP, SSH oder REST API eingebunden. Die ausgelesenen Daten (MACs, IPs, Namen) werden dann genutzt, um die Devices in Gruppen zuzuordnen. Der zweite Schritt des Projekts ist die Umsetzung des sogenannten intelligenten Profilings. Methoden wie MAC based Radius und 802.1x werden ergänzt durch das ArpGuard Fingerprinting.

Dieses erfasst verschiedene Eigenschaften wie z. B. kryptografische Zertifikate, um ein Gerät eindeutig zu identifizieren. Auch bei Endgeräten, die kein kryptografisches Verfahren unterstützen, können einfache Fingerprints anhand bestimmter Merkmale des Geräts erstellt werden. Damit ist dann die sichere Identifizierung möglich. Im letzten Schritt wird schließlich die Compliance der Geräte überprüft. Hier kann man z. B. checken, ob eine Firewall aktiv ist, die letzten Antiviren-Patterns installiert oder Windows-Updates aktuell sind. Die Dauer eines NAC-Projekts ist sehr unterschiedlich und meist abhängig von den Ressourcen des Kunden. Einige Wochen bis Monate kann die Durchlaufzeit jedoch schon betragen, bis das Projekt vollumfänglich abgeschlossen ist."

Welche Aufgaben hat der Kunde beim NAC-Rollout?

RP: "Folgende Tasks werden meist vom Kunden durchgeführt:

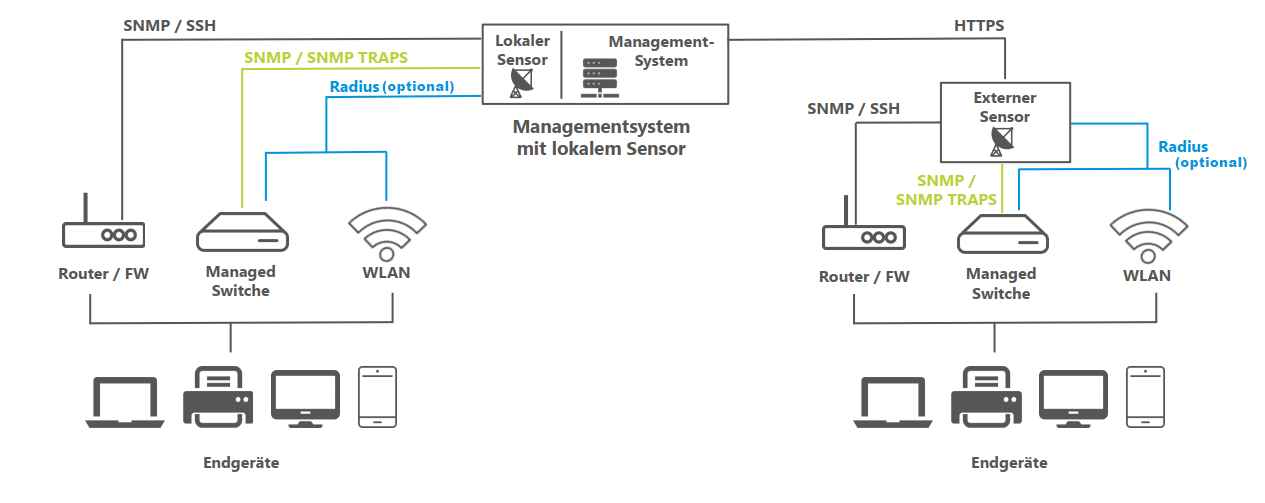

Wie sieht die Architektur der ArpGuard-Lösung aus und wie kann man dieses in die eigene IT integrieren?

RP:

"Zentrales Management (virtuell oder physikalisch): Linuxbasierte VM

Sensoren: Linux oder Windows"

Wie funktioniert das intelligente Fingerprinting?

RP: "Zusätzlich zur MAC-Adresse werden weitere Merkmale zur Authentifizierung herangezogen, z. B. kryptografische Zertifikate und Schlüssel.

Fingerprinting überprüft unter anderem

Wie werden neue Geräte im NAC autorisiert?

RP: "Geräte können natürlich manuell autorisiert werden, indem man diese in eine bestimmte MAC-Gruppe verschiebt. Zusätzlich gibt es die Möglichkeit, unbekannte MAC-Informationen via E-Mail an einen oder mehrere Mitarbeiter zu schicken; zudem können per URL-Klick Devices in Gruppen zugeteilt werden. Im Regelwerk ist es möglich, Devices aufgrund verschiedener Merkmale automatisiert zuzuteilen. Durch einen automatischen SCV-Import von Unternehmensgeräten können Geräte ebenfalls kategorisiert werden."

Was passiert, wenn die Verbindung zwischen NAC-Controller und Switch unterbrochen wird?

RP: "Sowohl Sensor als auch Management-System überwachen sich gegenseitig und alarmieren per E-Mail bei einem Ausfall. Der Sensor speichert alle Entscheidungen des Managmement-Systems. Bei einem Ausfall der Anbindung vom Sensor zum Management werden auch Entscheidungen berücksichtigt, die eine Woche zurückliegen (Default-Wert: 1 Woche).

Devices, die im Netzwerk bereits authentifiziert sind, haben keine Einschränkungen, sofern der Client keinen LinkDown-/LinkUp-Trap erzeugt. Devices, die noch nicht authentifiziert sind bzw. das Regelwerk von ArpGuard noch nicht/nicht mehr greifen konnte, bleiben in dem statischen VLAN des Switchports, an dem sie angeschlossen sind. Je nach Konfiguration ist das dann z. B. ein Quarantäne-VLAN. Sobald die Verbindung zwischen Management und Sensor wieder aktiv ist, werden die Abfragen aus der Warteschlange abgearbeitet. Um einen solchen Ausfall zu verhindern, gibt es die Möglichkeit ArpGuard in einer Cluster-Umgebung zu betreiben."

Wie funktioniert das bei Kollegen, die an vielen Firmenstandorten unterwegs sind?

RP: "Devices oder User, die sich an mehreren Standorten des Unternehmens bewegen, können entweder in speziellen Gruppen kategorisiert oder einfach per Regelwerk so behandelt werden, dass sie unabhängig vom Aufenthaltsort immer gleichbehandelt werden. So ist es möglich, bspw. ein Admin-VLAN für IT-Administratoren automatisch zuzuweisen, egal wo sich dieser User/Device gerade befindet. Das gilt auch, wenn das Admin-VLAN an jedem Standort eine andere ID verwendet."

Welchen Mehrwert hat der Admin nun im Alltag und welche Sicherheitsprobleme werden konkret gelöst?

RP: "Es gibt einige Vorteile, von denen Administratoren bei einem ArpGuard-Projekt profitieren. Eines davon ist z. B. ein immer aktueller Netzwerkplan mit allen Uplinks zwischen den bestehenden Switches. Damit liegt auch immer ein aktuelles Asset Management vor – dank Kategorisierung der verschiedenen MAC-Adressen und der zusätzlichen Information, wo sich die Devices aktuell befinden. Diese Information kann auch historisch abgefragt werden.

Der größte Vorteil ergibt sich für Netzwerkadministratoren: Ob Drucker, Access Points, Notebooks oder VoIP-Devices: Jedes Gerät bekommt immer sein richtiges VLAN-Tagging zugewiesen, unabhängig vom Switch und Port. Damit wird der administrative Aufwand extrem minimiert, vor allem wenn ganze Büros übersiedelt werden."