![]()

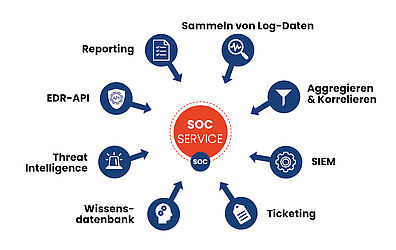

Mit dem ANLX.Cloud SOC-as-a-Service erhalten Sie eine ganzheitliche Verteidigungsstrategie und proaktive 360°-Security-Plattform.

Mit unserem Service können Sie also sicher sein, dass Ihre gesamte Netzwerkumgebung von unseren Cybersecurity-Analysten in Hinblick auf neue Bedrohungen kontinuierlich überwacht wird. Reduzieren Sie Ihre Schwachstellen und erhöhen Sie Ihr Sicherheitsniveau mit hochqualifizierten Experten und im Notfall effizient funktionierenden Prozessen. Erkennen Sie Bedrohungen frühzeitig und minimieren Sie somit die Auswirkungen.

![]()

Bernhard Hochauer ist Cyber Security Analyst und im Security Operations Center von Antares-NetlogiX tätig. Zu seinen Aufgaben gehört nicht nur die Analyse der LogApp-Daten in den Kundenumgebungen und aller zugehörigen Security-Logs, sondern auch, diese Systeme kontinuierlich zu verbessern und neue Konzepte zu entwickeln und noch vieles mehr.

Zu seinen Tätigkeiten im SOC haben wir unseren Spezialisten befragt:

Was macht ihr – ganz grob zusammengefasst – im Security Operations Center (SOC)?

BH: "Wir analysieren und bewerten jeden Tag tausende von Events. Unsere Kernaufgabe ist es, die Kunden zu informieren und durch frühzeitige Erkennung Vorfälle so gut wie möglich zu verhindern.“

Wie geht ihr dabei vor?

BH: "Technisch gesprochen: Die LogApp sammelt als Log Management Appliance Logs und leitet sie dann an die SOC-Plattform weiter. Dort können wir die Events und Alarme sehr detailliert betrachten und analysieren. Aus Events werden so später Alarme generiert, wobei wichtig zu sagen ist, dass nicht jedes Event gleich ein Alarm sein muss.“

Macht ihr das alles manuell oder lässt sich so etwas automatisieren?

BH: "Es ist immer eine Kombination. Der automatisierte Teil wird von sogenannten „Sigma Rules“ übernommen, die von einer großen Community gepflegt und erweitert werden. Sie helfen uns, aus den vielen Events aus verschiedensten Quellen Alarme zu generieren. Diese Alarme werden dann von uns wieder manuell genauer ausgewertet und als „richtig“ oder „falsch“ bewertet. Wir orientieren uns unter anderem an der „Mitre Att&ck Matrix“. Es gibt verschiedene Phasen bei einem Angriff; die Matrix stellt diese immer ganz aktuell dar und priorisiert dabei auch in den Phasen nach Dringlichkeit.“

Wie viele Alarme begegnen euch pro Tag?

BH: "Es schwankt zwischen einigen wenigen bis zu ein paar hundert. Das ist sehr unterschiedlich. Die Alarme sind sich aber meist ähnlich, wir stellen uns also schnell darauf ein. An manchen Tagen kommen auch komplett neue Alarme hinzu, dann sind oft eher zeitaufwändige, aber wichtige Anpassungen notwendig. “

Was passiert, wenn doch mal die Schutzbarriere durchbrochen wird?

BH: "Bei uns kam es bisher nur zu Vorfällen, wenn ein Kunde kein Logging und uns nicht als SOC eingesetzt hat. Wir brauchen einfach die Daten, denn ohne vollständiges und gut funktionierendes Logging können wir keinen zuverlässigen SOC-Service garantieren. Gibt es dann auch keine Ressourcen zur Wiederherstellung oder keine Backups, sind die Chancen gering, dass wir noch etwas bewirken können. Ansonsten heißt es "Incident Response": In enger Abstimmung mit dem Kunden und Kollegen wird der Vorfall anhand aller verfügbaren Daten und Fakten und im Idealfall auch anhand sämtlicher Logfiles untersucht und bestenfalls aufgeklärt. Das ist auf jeden Fall ein aufreibender Moment unseres Jobs, denn es müssen in kurzer Zeit viele wichtige Entscheidungen getroffen werden.“

Helft ihr euch im SOC auch mit weiteren Tools aus?

BH: "Wir haben ganz neu den Managed Service „Endpoint Detection and Response“ im Angebot. Dabei kommt eine Lösung von Cybereason zum Einsatz, mit der wir zum Beispiel Schwachstellen in der Konfiguration, Malware, Hacking-Versuche und unspezifisches Verhalten von Software und Usern analysieren und unterbinden können. Außerdem können damit einzelne Systeme vom Rest des Netzwerkes komplett abgeschottet und gesperrt werden. Da kommt eine Menge Künstliche Intelligenz zum Einsatz, die Verhalten und Inhalte in entsprechenden Mustern als gefährlich einstuft. Daraus wird dann ein sogenanntes Malop erzeugt. Und dann wird es eben doch wieder manuell, denn dann analysieren wir im SOC, wie der Ablauf war, warum es als schädlich markiert wurde, wer es ausgeführt hat und welche Systeme schon betroffen sind.“

Was wären die wichtigsten Security-Tips, die du einem Unternehmen geben würdest?

BH: "Kümmern Sie sich mindestens um umfassendes Logging, Netzwerksegmentierung, Multifaktor-Authentifizierung und regelmäßige Backups! Sonst wird es durch Ransomware, "Blackouts/Stromausfälle“ und weitere Zwischenfälle gefährlich für die kritischen Systeme – und damit teuer!“